Eine regelmäßige Überprüfung der Mitarbeiterzugriffe auf Systeme und Daten ist unerlässlich, um die Sicherheit und Compliance eines Unternehmens zu gewährleisten. Gesetzliche Vorgaben wie die DSGVO legen verbindliche Anforderungen fest. Zugriffsrechte sollten nicht nur bei Eintritt und Austritt, sondern auch regelmäßig kontrolliert werden. Neben der Can-Do Analyse (Analyse der Berechtigungen zu einem bestimmten Zeitpunkt) ist die Did-Do Analyse (Überprüfung der erfolgten Änderungen über einen bestimmten Zeitraum) empfehlenswert. Beide Analysen ergänzen sich und adressieren verschiedene Risiken.

Can-Do Analyse

Die Can-Do Analyse konzentriert sich auf die Auswertung der Zugriffsrechte von Benutzern in IT-Systemen zu einem bestimmten Zeitpunkt. Sie dient als präventive Kontrolle, um sicherzustellen, dass Benutzer nur auf die Daten zugreifen und sie bearbeiten können, die sie für ihre täglichen Aufgaben benötigen. Durch diese Analyse können Schwachstellen bei der Berechtigungsvergabe aufgedeckt werden. Es ist wichtig, die Can-Do Analyse regelmäßig durchzuführen, mindestens einmal im Jahr, und anschließend unnötige Berechtigungen zu entziehen.

Did-Do Analyse

Die Did-Do Analyse konzentriert sich auf die konkreten Handlungen der Benutzer im System, insbesondere auf die Veränderungen von Stammdaten, die Erzeugung von Bewegungsdaten und die Anpassung von Systemeinstellungen. Diese Analyse erfolgt im Nachhinein und ermöglicht die Überprüfung, welche Benutzer in welchen Bereichen Daten verändert haben. Sie ist eine ideale Ergänzung zur Can-Do Analyse, da sie dazu beiträgt, die tatsächliche Nutzung vergebener Berechtigungen nachzuweisen und dadurch Risiken aufzudecken. Die Durchführung der Did-Do Analyse sollte mindestens vierteljährlich erfolgen, wobei für kritische Aktionen eine erhöhte Überwachungsfrequenz empfohlen wird.

Unterschiede zwischen Can-Do- und Did-Do-Analyse

Zusammenfassend bestehen folgende Unterschiede zwischen Can-Do und Did-Do Analysen:

| Can-Do-Analyse | Did-Do-Analyse |

Ziel | Verhindern von kritischen Aktionen (präventiv) | Aufdecken von kritischen Aktionen (detektiv) |

Zeit | Zeitpunkt | Zeitraum |

Frequenz | Min. jährlich | Min. quartalsweise |

Folgetätigkeit | Veränderung von Berechtigungen Mitigieren der Risiken (z.B. Did-Do-Analyse) | Impact-Analyse der kritischen Aktivitäten Veränderung von Berechtigungen |

Did-Do-Analysen in der Praxis

Did-Do-Analysen können auf verschiedenen Ebenen durchgeführt werden. Eine High-Level-Analyse ermöglicht einen Überblick darüber, ob einzelne Benutzer innerhalb eines definierten Zeitraums mehrere Prozessschritte durchgeführt haben, die zu einem Funktionstrennungskonflikt geführt haben könnten. Diese Analyse kann durch die Auswertung von Tabellen erfolgen. Ein Beispiel hierfür ist die Prüfung in SAP, ob ein Benutzer die Funktionstrennungskonflikt-Schritte ‘Bestellung anlegen’, ‘Wareneingang buchen’ und ‘Rechnung buchen’ durchgeführt hat. Dazu werden für jeden einzelnen Teilprozess die entsprechenden Tabellen wie EKKO für Bestellungen, MKPF für den Wareneingang und RBKP für den Rechnungseingang ausgewertet. Die Transaktion SE16H mit der Gruppierungsfunktion (nach Benutzer) bietet sich dabei als geeignetes Werkzeug an. Die Ergebnisse können anschließend in einer Excel-Datei zusammengeführt werden, um einen Überblick darüber zu erhalten, welche Benutzer im ausgewerteten Zeitraum zumindest eine Bestellung angelegt, einen Wareneingang und eine Rechnung gebucht haben. Es ist jedoch zu beachten, dass diese Auswertung nicht aussagt, ob die Aktionen denselben Geschäftsvorfall betrafen. Für eine detaillierte Did-Do-Analyse auf der Ebene eines konkreten Geschäftsvorgangs ist eine Detailanalyse erforderlich.

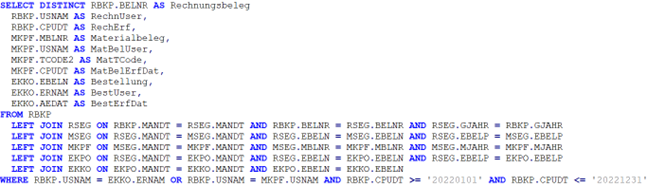

Für die Durchführung einer Detailanalyse auf der Ebene des Geschäftsvorgangs stehen verschiedene Möglichkeiten zur Verfügung. Eine Option besteht darin, Transaktionen wie beispielsweise SQVI zu verwenden, die eine Verknüpfung von Tabellen ermöglichen. Es ist jedoch zu beachten, dass der Einrichtungsaufwand für diese Transaktionen erheblich sein kann und die Auswertungen möglicherweise lange dauern. Eine alternative und effizientere Methode ist die Verwendung von SQL-Statements. Dies bietet mehrere Vorteile, darunter die Möglichkeit zur Wiederverwendung des entwickelten Statements und eine bessere Performance bei der Ausführung. Im folgenden Beispiel wird das SQL-Statement verwendet, um die Abfrage durchzuführen, die zuvor in der High-Level-Analyse verwendet wurde.

Fazit

Die Can-Do-Analyse und die Did-Do-Analyse stellen praktische Werkzeuge für regelmäßige Kontrollaktivitäten bei Mitarbeiterzugriffen auf Systeme und Daten dar. Die Can-Do-Analyse ermöglicht die Identifizierung von Berechtigungsschwachstellen, während die Did-Do-Analyse die tatsächlichen Handlungen überwacht und eventuelle Gefahren aufdeckt. Diese beiden Analysen ergänzen einander und sollten regelmäßig durchgeführt werden, um die Sicherheit und Compliance von Unternehmen zu gewährleisten. Durch die gezielte Überwachung und Anpassung von Zugriffsrechten können potenzielle Sicherheitslücken reduziert und rechtliche Vorgaben erfüllt werden. Die Integration von Can-Do- und Did-Do-Analysen in die Kontrollprozesse ermöglicht es Unternehmen, einen effektiven Schutz ihrer Systeme und Daten zu gewährleisten.