Penetrationstest auf SAP-Geschäftsprozesse

Ihre Ausgangssituation

Warum sind Penetrationstests (Pentest) für den Schutz von SAP-Geschäftsprozessen so wichtig?

Unternehmen nutzen SAP, um ihre sensibelsten Geschäftsprozesse zu verwalten, von der Unternehmensressourcenplanung bis zur Beschaffung, von der Technik bis zur Personalverwaltung. SAP hilft den Unternehmen zwar, durch optimierte Geschäftsprozesse effizienter zu arbeiten, bietet aber aufgrund seiner Komplexität eine große Angriffsfläche für unbefugte Datenzugriffe.

Im Gegensatz zum klassischen Pentest eines SAP-Systems werden nicht die technischen Komponenten eines SAP-Systems auf Schwachstellen geprüft, sondern die eingerichteten Benutzerzugänge und deren Berechtigungen. Ein Pentest ist nicht zu verwechseln mit einer Prüfung vergebener Berechtigungen. Hier wird am System real versucht, ob man mit dem Benutzerzugang kritische bzw. dolose Tätigkeiten durchführen kann, die organisatorisch nicht ausgeführt werden dürfen.

Ihre Herausforderung

- Können in meinem SAP-System Mitarbeiter unautorisierte Zahlungsvorgänge auslösen?

- Ist die Genehmigung eigener Aktionen, z.B. das Umgehen des Vier-Augen-Prinzips, in meinem SAP-System möglich?

- Existieren in meinem SAP-System Mitarbeiter, die sensible Daten, wie z.B. Gehaltsinformationen, oder Patente/Rezepturen, ändern bzw. einsehen können?

- Ist in meinem SAP-System „Datendiebstahl“ möglich?

Unser Vorgehen

Analyse Ihrer SAP-Berechtigungen

Zur Vorbereitung des Red Team Business Attacks analysieren wir Ihre SAP Berechtigungen einerseits mit unserer Software CheckAud® und andererseits mit zusätzlichen Analysen auf Basis von SAP-Tabellen, um Sicherheitslücken aufzudecken. Im nächsten Schritt werden kritische bzw. dolose Tätigkeiten im SAP-Test-System mit originalen Rollen des Produktivsystems versucht durchzuführen. Alle Pentests werden so durchgeführt, dass keine Daten im Produktivsystem angelegt, geändert oder gelöscht werden.

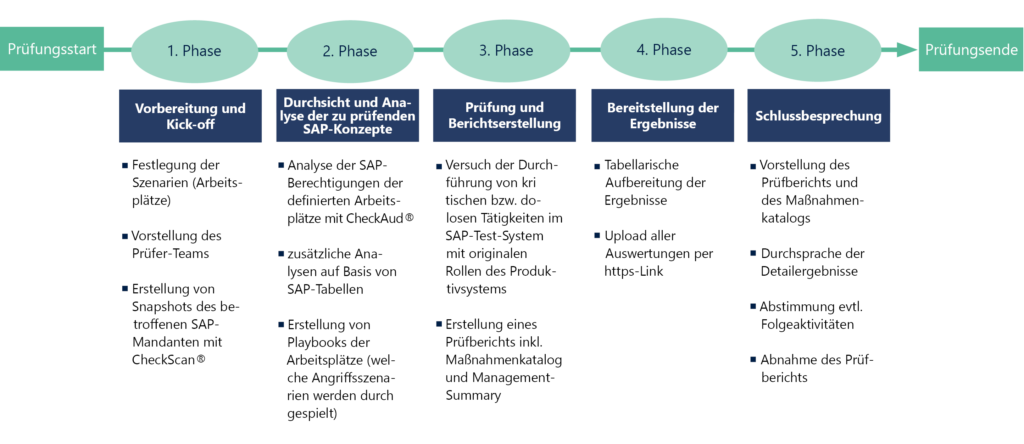

Ablauf eines Pentests für Geschäftsprozesse

1. Festlegung der Szenarien (Arbeitsplätze)

2. Erstellung von Playbooks der Arbeitsplätze (welche Angriffsszenarien werden durchgespielt)

3. Durchführung der Pentests

4. Dokumentation der Ergebnisse der Pentests und Berichterstellung

Ergebnispräsentation und Handlungsempfehlung durch unsere SAP-Prüfer

Im Rahmen einer Schlussbesprechung gehen wir die Feststellungen und Maßnahmen auf Basis des Prüfberichts bzw. der Detailergebnisse mit Ihnen durch. Sie sind danach in der Lage, Ihr Berechtigungskonzept gezielt zu überarbeiten.

Ihre Vorteile

Erfahrene Prüfer unterstützen Sie bei der Planung und Ausführung des Pentestings von SAP-Geschäftsprozessen oder führen diese auch eigenständig aus.

Wir prüfen Ihr SAP-System auf Prozessschwachstellen und Manipulationsmöglichkeiten.

Sie bekommen von uns detaillierte Auswertungen u.a. zu folgenden Themen:

- Sind kritische Tätigkeiten im SAP-System möglich?

- Kann das Vier-Augen-Prinzip umgangen werden?

- Sind dolose Handlungen möglich?

Zum Abschluss erhalten Sie einen Prüfbericht inkl. Maßnahmenkatalog und Management-Summary.

Vertrauen Sie uns als langjährige Experten für SAP-Security und Entwicklung

Unser Angebot

Je nach Ihrer spezifischen Unternehmensanforderungen bieten wir Ihnen folgende Möglichkeit zur Überprüfung Ihrer Prozesse.

SAP Data Analytics

Bei der Analyse Ihrer Geschäftsdaten unterstützen wir Sie oder führen auf Wunsch die Analysen auch eigenständig durch.

SAP-Systemsicherheit

Die Prüfung der Systemsicherheit von SAP-Systemen ist sehr komplex. Wir unterstützen Sie dabei.

CheckAud®

Optimales Analyse-Werkzeug für Ihre SAP-Prozesse und Funktionstrennungen.

Hacking von SAP-Systemen

Schulung um SAP-Systeme auf Schwächen bzgl. Hacking-Angriffen zu untersuchen und die Absicherung der Systeme zu bewerten.

![]() +49 40 6969 85 – 82

+49 40 6969 85 – 82