SAP-Schnittstellensicherheitsprüfung

Ihre Ausgangssituation

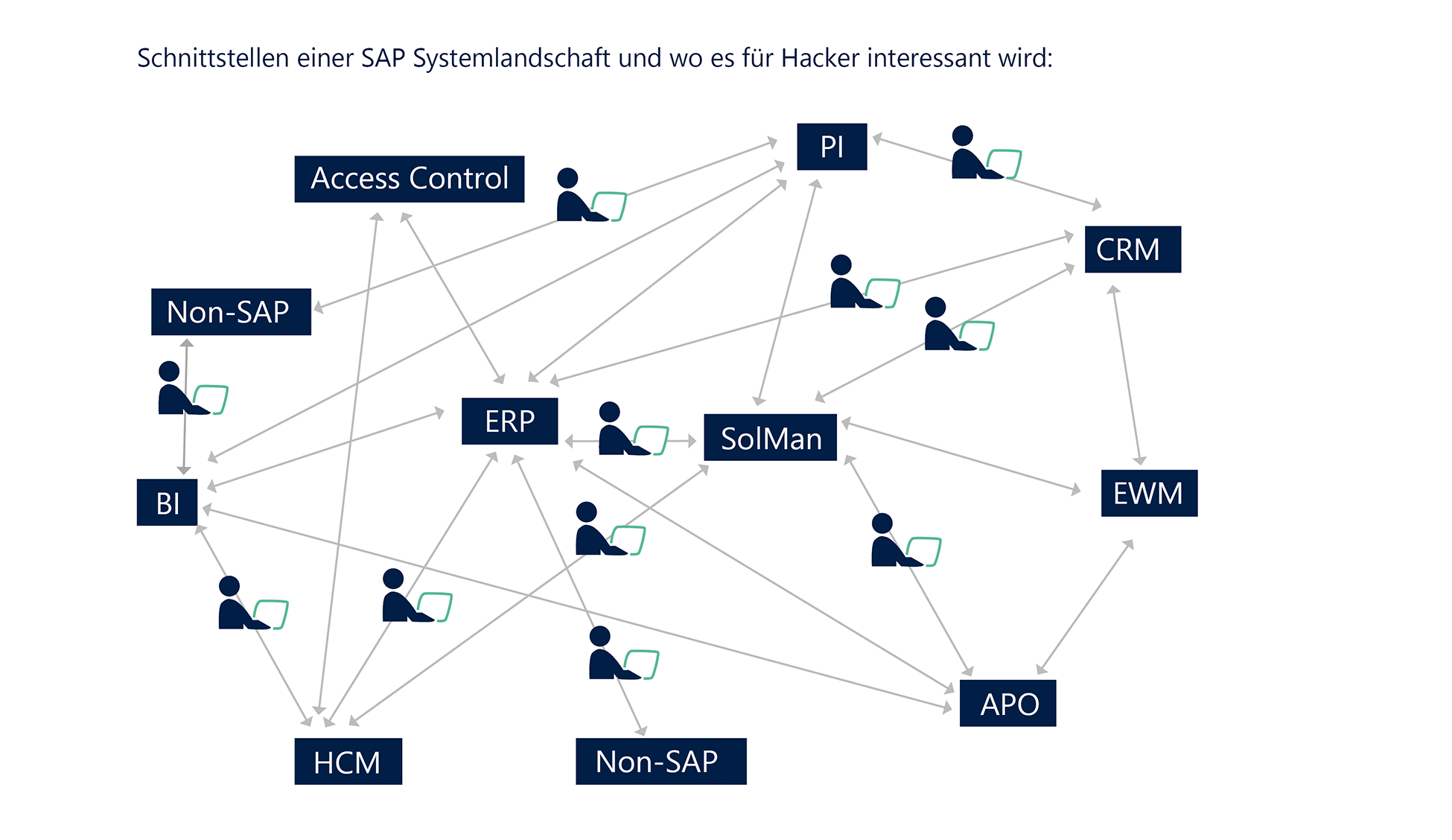

Schnittstellen stellen das größte Einfallstor in Ihre SAP-Systeme dar. Das betrifft nicht nur die tatsächlich eingerichteten Schnittstellen vom / zum SAP-System, sondern auch Berechtigungen zum externen Aufruf von Funktionsbausteinen in den SAP-Systemen. Unsere langjährige Prüfungserfahrung zeigt uns, dass diese Berechtigungen häufig zu umfangreich vergeben sind und daher eine Gefahr für die Sicherheit der SAP-Systeme darstellen. Aber auch die Standardschnittstellen zwischen den SAP-Systemen bergen ein großes Gefahrenpotenzial. Mit dem erforderlichen Wissen können hiermit unzulässig Daten ausgelesen und auch manipuliert werden.

Ihre Herausforderung

Eine Prüfung dieser Schnittstellen gestaltet sich sehr komplex, da häufig eine große Anzahl an Schnittstellen existiert und viele verschiedene Aspekte zu berücksichtigen sind, z.B.:

- Konfiguration der RFC-Sicherheit in den SAP-Systemen (Parameter, Gateway etc.)

- RFC-Verbindungen von / zu den SAP-Systemen

- Vergebene RFC-Berechtigungen

- Berechtigungen der Schnittstellenbenutzer in den SAP-Systemen

- Zusätzliche Absicherung der RFC-Zugriffe mit UCON und schaltbaren Berechtigungen

- Nutzung der Protokollierungs-Komponenten für RFC-Zugriffe (Security AuditLog, RAL, Zugriffsstatistik etc.)

- Konfiguration und Berechtigung von Trusted Systems

Durch den Einsatz unserer Software CheckAud® können wir die Prüfung zum großen Teil automatisieren, wodurch wir eine vollständige Analyse Ihrer Schnittstellen-Sicherheit gewährleisten.

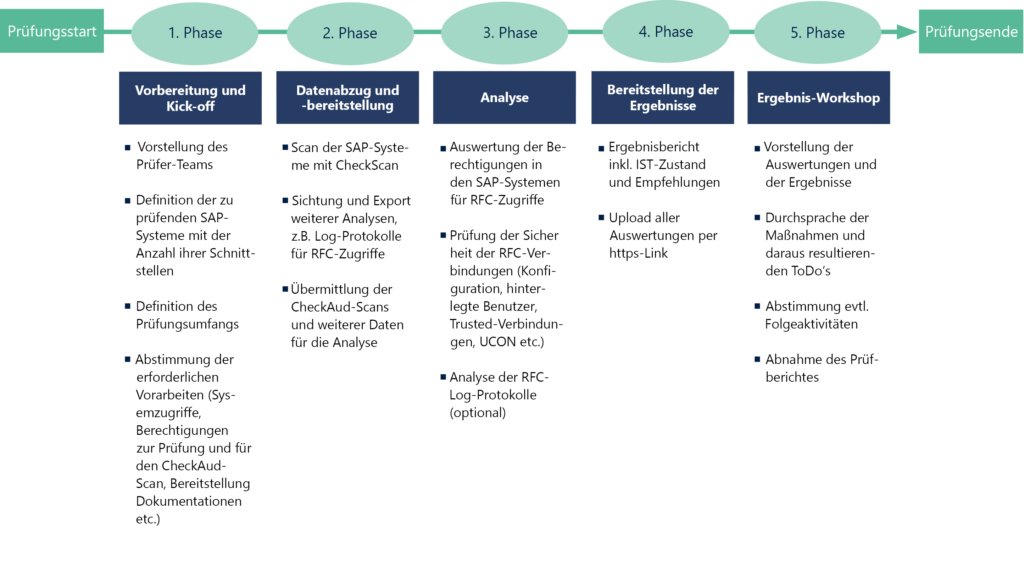

Unser Vorgehen

Analyse der Schnittstellen

In einem Vorgespräch definieren wir mit Ihnen zusammen, welche Systeme im Fokus stehen, welche Schnittstellen geprüft werden sollen sowie den Prüfungsumfang. Dadurch wird die Prüfung auf Sie und Ihre Anforderungen zugeschnitten. Hierzu können wir Ihnen auch Best-Practice-Ansätze für die Prüfung aus unseren über 25 Jahren Erfahrung vorstellen.

Fahrplan für die Prüfung Ihrer Schnittstellensicherheit

Wir führen diese Prüfung zum größten Teil mit CheckAud® durch. Dies gewährleistet einen hohen Automatisierungsgrad und zuverlässige Ergebnisse. Neben der sicherheitsrelevanten Konfiguration der Schnittstellen werden detailliert auch die jeweiligen Berechtigungen ausgewertet und bewertet. Sie erhalten einen ausführlichen Prüfbericht inkl. Maßnahmenkatalog sowie alle Auswertungen, die u.a. auch die Herkunft jeder Berechtigung enthalten.

Ergebnispräsentation und Handlungsempfehlung durch unsere SAP-Prüfer

Im Rahmen eines Workshops besprechen wir die Ergebnisse mit Ihnen und geben Ihnen damit einen Überblick über die Sicherheit Ihrer Schnittstellen. Der Bericht und die Anhänge ermöglichen Ihnen eine vollständige Nachvollziehbarkeit der Prüfung sowie eine Planung der umzusetzenden Aufgaben.

Ihre Vorteile

Sie erhalten einen vollständigen und detaillierten Überblick über Ihre die Sicherheit Ihrer Schnittstellen:

- Welche Schnittstellen zu kritischen Systemen existieren, die nicht ausreichend abgesichert sind

- Über welche Schnittstellen unzulässig Daten gelesen oder manipuliert werden können und wie die Absicherung erfolgen kann

- Welche kritischen RFC-Berechtigungen vergeben sind und wie sie zu bereinigen sind

- Was bzgl. Konfiguration und Protokollierung Ihrer Schnittstellen optimiert werden kann und zukünftig beachtet werden sollte

Vertrauen Sie uns als langjährige Experten für SAP-Security und Entwicklung

Analyse kritischer SAP Basis-Berechtigungen für Schnittstellenbenutzer

Berechtigungen für Schnittstellenbenutzer sind immer wieder eine Herausforderung. Insbesondere die Zuordnung von Basis-Berechtigungen ist als kritisch anzusehen, da mit diesen Berechtigungen die Systemsicherheit und -stabilität beeinflusst werden kann.

SAP-Systemsicherheit

Die Prüfung der Systemsicherheit von SAP-Systemen ist sehr komplex und umfasst eine Vielzahl von Themen. Wir unterstützen Sie dabei.

CheckAud®

Optimales Analyse-Werkzeug für Ihre SAP-Prozesse und Funktionstrennungen