Analyse kritischer SAP Basis-Berechtigungen für Schnittstellenbenutzer

Ihre Ausgangssituation

Berechtigungen für Schnittstellenbenutzer sind immer wieder eine Herausforderung. Insbesondere die Zuordnung von Basis-Berechtigungen ist als kritisch anzusehen, da mit diesen Berechtigungen die Systemsicherheit und -stabilität beeinflusst werden kann. So benötigen Schnittstellenbenutzer in den seltensten Fällen Berechtigungen zur Benutzer- und Berechtigungsverwaltung, zur Entwicklung, zur Schnittstellenverwaltung oder für kritische Aktionen wie die Mandanten- und Systempflege. Allerdings können diese Aktionen per RFC genutzt werden. Besitzen Ihre Schnittstellenbenutzer solche Berechtigungen, so besteht die Gefahr, dass sie hierfür missbräuchlich genutzt werden. Besonders kritisch sind Berechtigungen, mit denen gegen geltende Gesetze verstoßen werden kann, wie z.B. das Löschen von Änderungsbelegen.

Nicht erforderliche Basis-Berechtigungen sollten Sie den Schnittstellenbenutzern daher von vornherein nicht zuordnen bzw. sie entziehen, wenn sie aktuell zugeordnet sind. Wir unterstützen Sie bei der Analyse, welche kritischen Basisberechtigungen an die Schnittstellenbenutzer vergeben sind und welche entzogen werden können.

Ihre Herausforderung

- Besitzen meine Schnittstellenbenutzer kritische Berechtigungen, mit denen die Systemsicherheit beeinträchtigt werden kann?

- Besitzen meine Schnittstellenbenutzer kritische Berechtigungen, mit denen gegen geltende Gesetze verstoßen werden kann?

- Welche Berechtigungen kann ich entziehen, ohne dass die Funktion des Schnittstellenbenutzers beeinträchtigt wird?

- Welche Basisberechtigungen benötigen meine Schnittstellenbenutzer und wie sichere ich deren Nutzung ab?

- Wie sichere ich meine Schnittstellenbenutzer gegen eine unbefugte Nutzung ab?

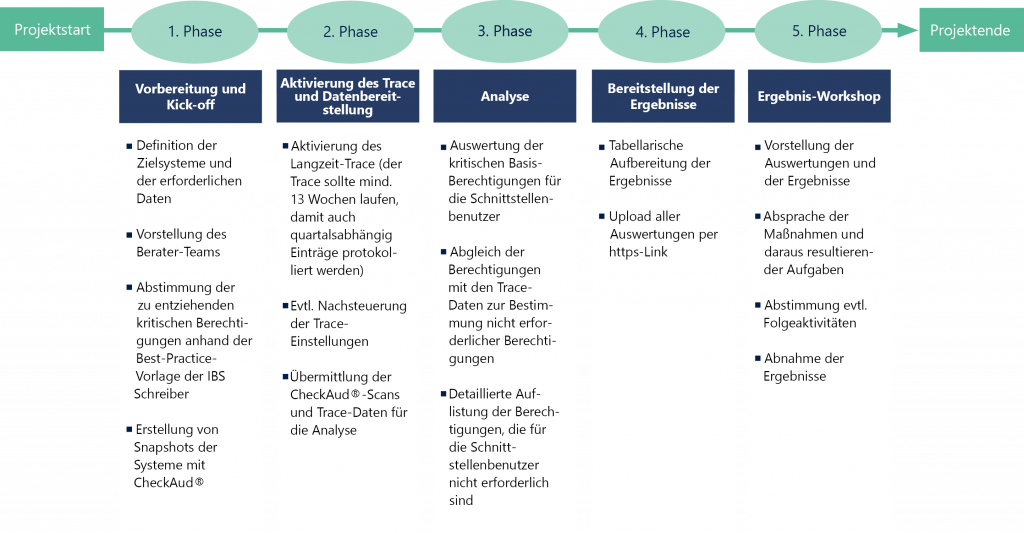

Unser Vorgehen

Analyse der Basisberechtigungen

Mittels CheckAud® analysieren wir, welche der kritischen Basisberechtigungen Ihren Schnittstellenbenutzern zugeordnet sind. Mit einem Langzeit-Trace im betroffenen System protokollieren wir alle Aktionen der Schnittstellenbenutzer im Bereich Basis. Die protokollierten Berechtigungsprüfungen werden mit den kritischen Basis-Berechtigungen abgeglichen, so dass alle kritischen Berechtigungen, welche die Schnittstellenbenutzer nicht benötigen, entzogen werden können.

Fahrplan für die Absicherung Ihrer Schnittstellenbenutzer

Die Auswertungen ermöglichen Ihnen eine Bereinigung Ihrer Schnittstellenbenutzer um kritische Berechtigungen. Dabei haben Sie die Sicherheit, dass keine Berechtigungen entzogen werden, die für die Schnittstellen erforderlich sind. Sind kritische Berechtigungen in den Schnittstellen erforderlich, so geben wir Ihnen Hinweise, wie Sie dies absichern können.

Ergebnispräsentation und Handlungsempfehlung durch unsere SAP-Berater

Im Rahmen eines Workshops besprechen wir die Ergebnisse mit Ihnen und gehen die zu entziehenden Berechtigungen mit ihnen durch. Sie sind danach in der Lage, Ihre Schnittstellenbenutzer hinsichtlich der kritischen Berechtigungen zu überarbeiten. Zudem erstellen wir einen Bericht, den Sie für Abstimmungen, z.B. mit dem Management, nutzen können.

Ihre Vorteile

Wir analysieren Ihre Schnittstellenbenutzer hinsichtlich kritischer Basis-Berechtigungen, die ihnen entzogen werden können. Durch die Nutzung von CheckAud® ist diese Analyse zu 100% vollständig. Durch den Abgleich mit dem (redundanzfreien) Langzeit-Trace (SAP-Standardfunktionalität) können die Berechtigungen risikofrei entzogen werden.

Sie bekommen von uns:

- Detaillierte Auflistungen, welche Berechtigungen den Schnittstellenbenutzern entzogen werden können.

- Hinweise, wie Sie mit kritischen Berechtigungen umgehen sollten, die in den Schnittstellen erforderlich sind.

- Einen Bericht, in dem die Vorgehensweise detailliert beschrieben ist und der für weitere Abstimmgespräche genutzt werden kann

Vertrauen Sie uns als langjährige Experten für SAP Security und Entwicklung

SAP-Schnittstellensicherheit

Schnittstellen stellen das größte Einfallstor in SAP Systeme dar. Wir führen vollständige Analysen der Sicherheit Ihrer Schnittstellen durch.

Penetrationstest auf SAP-Geschäftsprozesse

Wir prüfen Ihr SAP System auf Prozessschwachstellen und Manipulationsmöglichkeiten.

SAP-Systemsicherheit

Die Prüfung der Systemsicherheit von SAP Systemen ist sehr komplex. Wir unterstützen Sie dabei.

CheckAud®

Optimales Analyse-Werkzeug für Ihre SAP Prozesse und Funktionstrennungen.