Wollen auch Sie zum Berechtigungs-Detektiv

für Ihr SAP-System werden?

Unterlagen zum Vortrag

Von Can-Do zu Did-Do-Analysen im SAP-System

Ingo Wihl, Johannes Schwarzenberger, IBS Schreiber GmbH

Aufzeichnung Vortrag IT-Onlinekonferenz 10.05.2023

Johannes Schwarzenberger, Ingo Wihl, IBS Schreiber GmbH

Erklärvideo: Segregation of Duties (SoDs) im SAP-System

Lisa Niekamp, IBS Schreiber GmbH

Vertiefen Sie Ihr Wissen mit unserem Blog-Artikel

Der Einsatz von Can- und Did-Do-Analysen im Rahmen von regelmäßigen Kontrollaktivitäten

Die regelmäßige Überprüfung, welche Mitarbeiter auf welche Systeme und Daten Zugriffe haben, ist für die Unternehmenssicherheit und auch aus Compliance-Gründen unverzichtbar. In unterschiedlichen gesetzlichen Vorgaben (u.a. DSGVO) werden verbindliche Anforderung für den Zugriff auf Daten vorgegeben. Die Zugriffsrechte sollten nicht nur bei Mitarbeitereintritt und -austritt vergeben und entzogen, sondern auch in regelmäßigen Abständen kontrolliert werden.

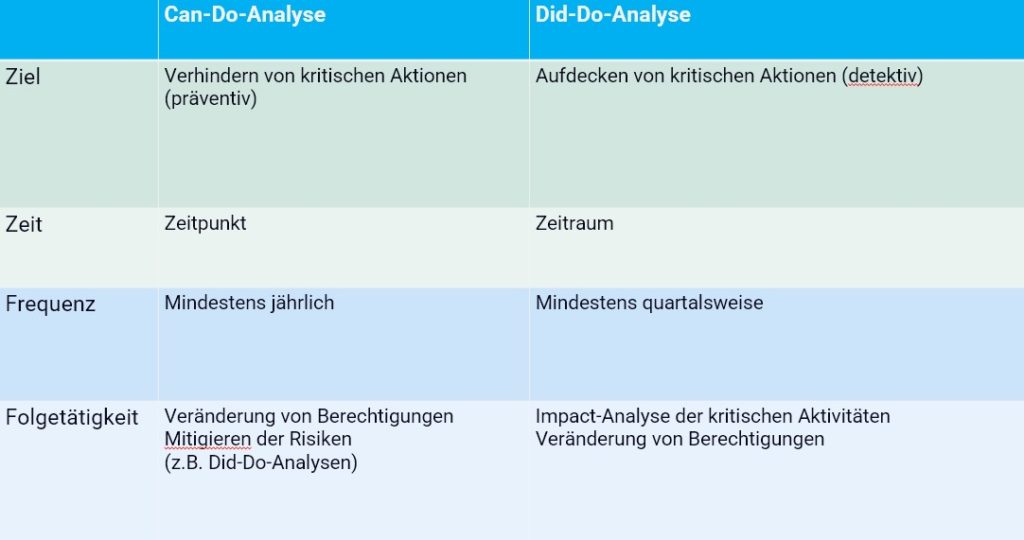

Zusätzlich zur Analyse der Berechtigungen zu einem bestimmten Zeitpunkt (Can-Do Analyse) ist es auch empfehlenswert, die erfolgten Änderungen in einem System im Nachhinein für einen bestimmten Zeitraum zu überprüfen (Did-Do Analyse). Die beiden Analyseformen ergänzen sich gegenseitig und adressieren unterschiedliche Risiken. ….

Unser Webinar/Seminar-Angebot zum Thema

Webinar: Intelligentes SoD Management in SAP-Systemen – mit IBS Schreiber und SAP optimal umgesetzt

Wir schaffen die Brücke zwischen Technikern, Fachbereichen und Auditoren – ein Dreiklang, der im Umgang mit „SoD“ Funktionstrennungskonflikten und auch allen anderen relevanten Berechtigungsrisiken zur erfolgreichen Zielerreichung führt.

Kompaktseminar – Prüfung des Internen Kontrollsystems in SAP-Systemen

Ziel des Online-Seminars ist es, anhand von ausgewählten Geschäftsprozessen im SAP-System interne Kontrollen zu erkennen, die richtige Prüfungsstrategie daraus abzuleiten und zu prüfen.

Das Seminar vermittelt Kenntnisse, um prozess- und hierarchieübergreifend das IKS in einem SAP-System bewerten zu können.

Checkliste: Berechtigungen zum Hacking von SAP-Systemen

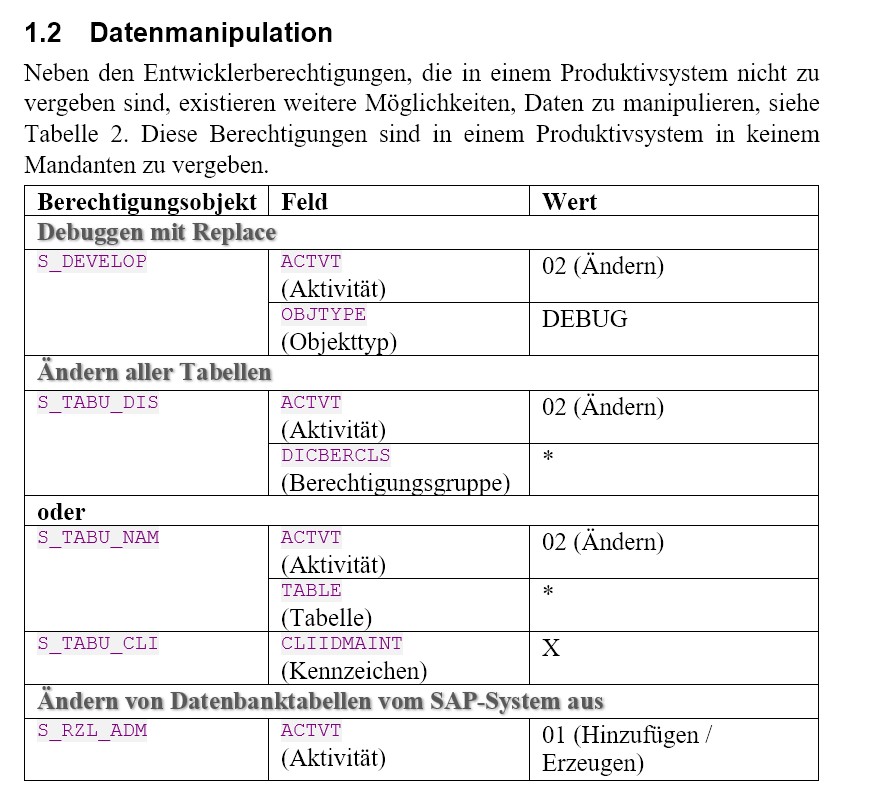

Fraud-Delikte nehmen in ERP-Systemen immer mehr zu, befinden sich dort meist die wirklich interessanten Daten. Um in einem SAP®-System Daten zu lesen bzw. zu manipulieren, sind keine „Hacking-Tools“ erforderlich. Man benötigt lediglich Standardfunktionen des SAP® NetWeaver. Und dieses Wissen ist frei im Internet verfügbar. Daher finden Sie hier Berechtigungen, mit denen Fraud-Delikte begangen werden können. Zu vielen Betrugsfällen, zu denen die IBS Schreiber GmbH für forensische Analysen hinzugezogen wurde, haben wir im Nachgang festgestellt, dass hier aufgeführte Berechtigungen in den Fällen eingesetzt wurden. Diese Berechtigungen sollten in einem Produktivsystem in keinem Mandanten vergeben werden.

Nachfolgend können Sie unsere exklusive Checkliste anfordern, die zeigt, ob die Protokolle ordnungsgemäß für die Nachvollziehbarkeit konfiguriert wurden. Sie stammt aus dem Buch “Sicherheit und Prüfung von SAP-Systemen” von Thomas Tiede, erschienen im Rheinwerk Verlag 2021.

Newsletter

Unser Newsletter informiert Sie einmal im Monat zu aktuellen Ereignissen, Events, Trendthemen und Projekterfahrungen aus den Bereichen SAP-Security, Compliance, Cyber-Security und Revision.

Jetzt exklusives Know-how sichern!

IBS Schreiber GmbH

Zirkusweg 1

20359 Hamburg

Tel. +49 40 6969 85-0

Fax. +49 40 6969 85-31

kontakt@ibs-schreiber.de