Sehr häufig wird davon ausgegangen, dass personenbezogene Daten nur im HCM-Modul verarbeitet werden und daher das Thema Datenschutz weniger Relevanz hat. Das ist allerdings ein Trugschluss, denn in einem SAP®-System gibt es in den meisten Daten einen Bezug zu Personen.

Personenbezogene Daten im SAP®-System

Welche Daten existieren in einem SAP®-System, die eine Relevanz für den Datenschutz haben?

Es wird an dieser Stelle zwischen Stammdaten mit identifizierenden Merkmalen und mit einer Verknüpfung zu Personen unterschieden. Zu den Stammdaten mit identifizierenden Merkmalen gehören u.a. folgende:

- Zentraler Geschäftspartner

- Kreditor

- Debitor

- Mitarbeiter

Stammdaten mit einer Verknüpfung zu Personen sind zum Beispiel Materialstammdaten, welche nur von einer bestimmten Person verwendet werden dürfen.

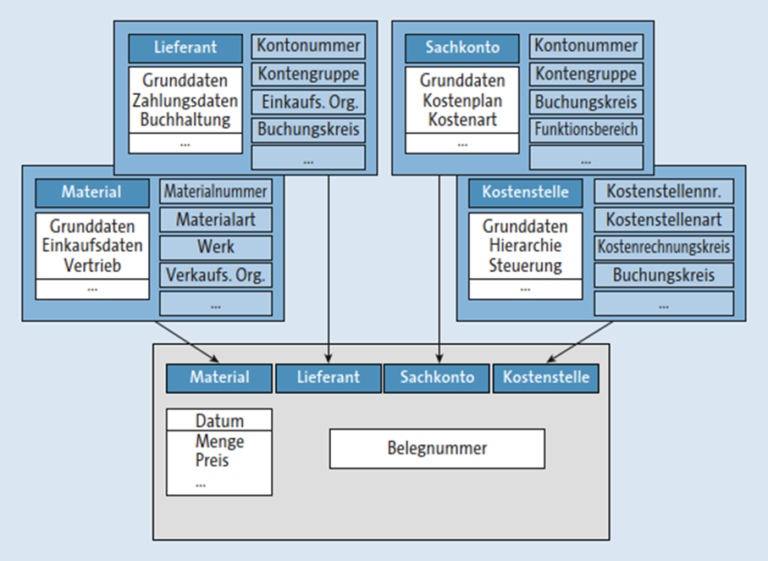

Die Abbildung 1 gibt einen sehr guten Überblick, welche personenbezogene Daten in einem SAP®-System existieren.

Häufige Fehler

Umfangreiche Leseberechtigungen

Häufig werden in den Produktivsystemen die Leseberechtigungen sehr umfassend vergeben. Bei Berechtigungsprüfungen finden sich immer wieder Berechtigungsrollen in der Ergebnisliste wieder, die *-Ausprägungen für die Berechtigungsobjekte S_TABU_DIS bzw. S_TABU_NAM haben.

Hier wurde offensichtlich nicht darauf geachtet, dass mit diesen Ausprägungen auf alle Tabellen lesend zugegriffen werden kann. Eine solche Ausprägung ist bereits ein Verstoß gegen das Prinzip der minimalen Rechtevergabe in Bezug auf Need-To-Know. Besonders kritisch wird diese Ausprägung, wenn diese in einem SAP®-System gefunden wird, bei dem neben den Modulen FI, MM, SD usw. auch noch HCM implementiert ist. Dann wird es besonders spannend, da auch die Tabellen für die Gehälter eingesehen werden können.

Ein weiterer häufiger Fehler ist, dass die Mitarbeiter weitreichenden Lesezugriff auf sämtliche Stammdaten erhalten, wie z.B. Kreditorenstammdaten. Die Mitarbeiter erhalten dadurch auch Zugriff auf sensible, bzw. persönliche Daten, obwohl sie diese Informationen für die eigentliche Tätigkeit nicht benötigen. Auch an dieser Stelle ist es unerlässlich, dass das Berechtigungskonzept gemäß dem Minimalprinzip ausgeprägt ist.

Mögliche Lösungen

Konzepte

Eine Voraussetzung für jedes Berechtigungskonzept ist die Festlegung der Verantwortlichkeiten

(= Dateneigentümerkonzept). Im Bereich des SAP-Berechtigungskonzeptes müssen unter anderem klare und eindeutige Verantwortlichkeiten für die Tabellen/Views, mit denen auf einzelne Daten zugegriffen werden kann, festgelegt werden.

Die Aufgaben eines Dateneigentümers sind unter anderem:

- Genehmigung der Zuordnung der eigenen Rollen zu Benutzern

- Genehmigung von Änderungen der eigenen Rollen

- Erstellung und Überwachung eines Internen Kontrollsystems für die SAP-Berechtigungen

Dabei ist aber auch sicherzustellen, dass die Dateneigentümer das notwendige Knowhow besitzen, um ihre Aufgaben innerhalb des SAP-Berechtigungskonzeptes durchführen zu können. Hierfür sind Schulungen notwendig. Nach der Erstellung des Dateneigentümerkonzeptes sind Schulungen für die Dateneigentümer und ihre Stellvertreter empfehlenswert.

Ist einmal geklärt, welche Mitarbeiter im Unternehmen als Dateneigentümer definiert sind, kann über das Berechtigungskonzept eine präventive Kontrolle implementiert werden. Die Berechtigungen sind dabei so aufzubauen, dass folgende Faktoren berücksichtigt werden:

- Prinzip der Funktionstrennung

- Technisches Vier-Augen-Prinzip

- Prinzip der geringsten Berechtigungen

- Insbesondere der Zugriff auf Tabellen (SE16, SE16n, SE17, SM30 bis SM34 und SA38)

- Sicherstellung der Nachvollziehbarkeit von Berechtigungsvergabe, -umfang und -veränderungen der Benutzer

Wenn das Berechtigungskonzept streng nach diesen Kriterien implementiert ist, werden bereits technisch die Zugriffe auf sensible Daten unterbunden, bzw. eingeschränkt.

Fazit

Personenbezogene Daten existieren nicht nur im HCM-System, sondern sind auch in sämtlichen anderen Datensätzen eines SAP®-Systems zu finden. Aus diesem Grund ist es notwendig, das Berechtigungskonzept streng nach dem Minimalprinzip einzurichten.

Außerdem muss sichergestellt sein, dass Mitarbeiter nicht über andere Wege zu diesen sensiblen Daten gelangen. Das bedeutet, dass es ein klares Konzept geben muss, welche Daten vom Produktivmandanten in den Qualitätssicherungsmandanten kopiert werden. Die optimale Vorgehensweise ist hier, die Daten zu anonymisieren und gleichzeitig die Berechtigungen 1:1 jenen aus dem Produktivmandanten gleichzuziehen.

Auch der Zugriff auf diese Daten über ein Business Warehouse muss unter diesem Aspekt eingeschränkt werden.